Podsieci, maska podsieci i jej struktura

Podsieci

Podział na podsieci zapobiega całkowitemu wyczerpaniu adresów IP, ułatwia zarządzanie. Tworzenie podsieci pozwala administratorowi na ograniczenie zjawiska rozgłaszania i wprowadzenie niskopoziomowej ochrony w sieci LAN (ponieważ dostęp do innych podsieci jest możliwy jedynie za pośrednictwem usług routera). Podział na podsieci jest dla danej sieci operacją wewnętrzną. Z zewnątrz sieć LAN jest widziana jako pojedyncza sieć z pominięciem jakichkolwiek szczegółów dotyczących jej struktury wewnętrznej.

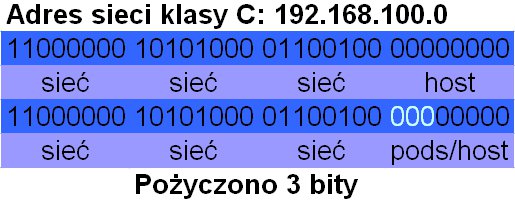

Adresy podsieci zawierają część identyfikującą sieć oraz pole podsieci i pole hosta. Pole podsieci i pole hosta są tworzone z części przeznaczonej pierwotnie na adres hosta w całej sieci. Aby utworzyć adres podsieci, administrator pożycza bity z pola hosta i przeznacza je na pole podsieci. Minimalna liczba pożyczanych bitów wynosi dwa. Gdyby tworząc podsieć, pożyczyć tylko jeden bit, numerem sieci byłaby sieć .0. Adresem rozgłoszeniowym byłaby wtedy sieć .255. Maksymalnie można pożyczyć dowolną liczbę bitów, jeżeli tylko pozostawi się przynajmniej dwa bity na numer hosta. Bity te nazywane są dwoma najmniej znaczącymi bitami. Wykorzystanie do tworzenia podsieci wszystkich dostępnych bitów z wyjątkiem ostatnich dwóch sprawi, że w każdej z podsieci będą mogły znajdować się tylko dwa hosty. Jest to praktyczna metoda oszczędzania adresów w adresowaniu szeregowych łączy routerów. Jednak w przypadku działającej sieci LAN spowodowałoby to niedopuszczalne podniesienie kosztów wyposażenia.

Proces rozpoczyna się zawsze od wysuniętego najbardziej na lewo bitu hosta, który położony jest najbliżej ostatniego oktetu sieci.

Maska podsieci

Maska podsieci udziela routerowi informacji potrzebnych do określenia, w której sieci i podsieci znajduje się konkretny host. Jedynki binarne w masce podsieci wskazują pozycje bitów części sieciowej.

Standardowe maski podsieci dla adresów klasy A, B, C

Klasa A 255.0.0.0

Klasa B 255.255.0.0

Klasa C 255.255.255.0

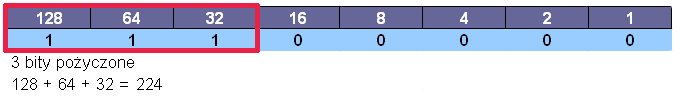

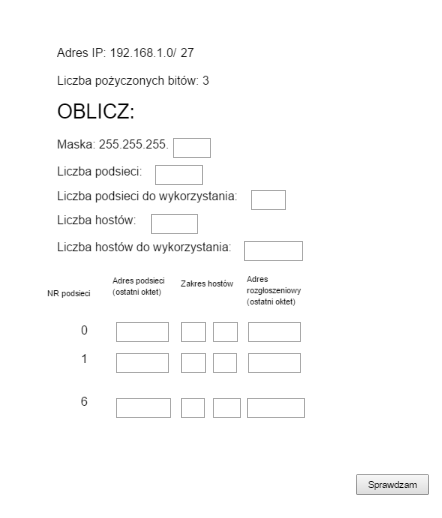

Jeśli zostały pożyczone trzy bity, maska adresu klasy C będzie miała postać 255.255.255.224. W formacie z ukośnikiem maska ta będzie reprezentowana jako /27. Liczba stojąca za ukośnikiem jest całkowitą liczbą bitów użytą w częściach adresu odpowiadających sieci i podsieci.

Obliczenia

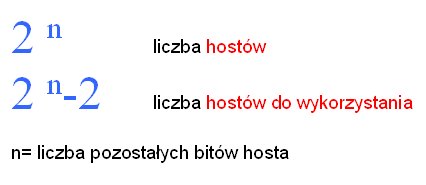

Projektant sieci musi określić liczbę hostów w największej podsieci oraz liczbę podsieci.

Czyli, jeśli pożyczyliśmy 3 bity to możemy utworzyć 8 podsieci, z czego możemy wykorzystać 6

UWAGA: TO NIE MA OBECNIE ZASTOSOWANIA, GDYŻ ROUTERY SOBIE, OD JAKIEGOŚ CZASU, RADZĄ Z ROUTINGIEM NA PODSIECIACH I NIE TRZEBA WYRZUCAĆ 2 PODSIECI. WZÓR jest 2^n. Kiedyś to poprawię

Jeśli pożyczyliśmy 3 bity, to pozostaje 5 bitów dla hosta, czyli możemy utworzyć 32 hosty, z czego wykorzystać 30.

Podzielmy na podsieci sieć 192.168.100.0/27

- Obliczamy maskę. Pożyczyliśmy 3 bity z ostatniego oktetu, czyli maska wygląda tak 11111111.11111111.11111111.11100000, dziesiętnie 255.255.255.224

- Obliczamy liczbę możliwych podsieci i listę podsieci do wykorzystania, czyli 8 i 6.

- Obliczamy liczbę hostów w podsieci i liczbę hostów możliwych do wykorzystania, czyli 32 i 30.

- Rozpisujemy możliwe podsieci.

- Rozpisujemy możliwe hosty w podsieciach

Procedura tworzenia podsieci w sieciach klasy A i B jest taka sama jak w przypadku klasy C, z tą różnicą, że można użyć znacząco większej liczby bitów. Liczba bitów możliwych do przypisania do pola podsieci w adresie klasy A wynosi 22, natomiast w klasie B — 14 bitów.

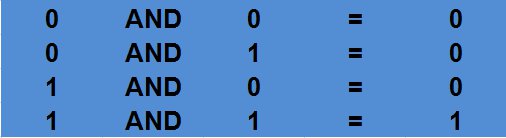

Operacja iloczynu logicznego AND

Routery wykorzystują maski podsieci w celu określenia sieci, do której należą poszczególne hosty. Proces ten określany jest mianem iloczynu logicznego. Routery określają identyfikator podsieci odebranego pakietu przy użyciu binarnego procesu iloczynu logicznego. Iloczyn logiczny przypomina mnożenie.

Ćwiczenia 1

Masz sieć 198.203.2.0/24. Ile otrzymasz podsieci, jeśli pożyczysz 2 bity? Jaka będzie maska podsieci? Rozpisz adresy IP podsieci, zakres hostów, adresy rozgłoszeniowe podsieci.

Masz sieć 198.203.2.0/24. Ile otrzymasz podsieci, jeśli pożyczysz 5 bitów? Jaka będzie maska podsieci? Rozpisz adresy IP podsieci, zakres hostów, adresy rozgłoszeniowe podsieci.