ECDL moduł1-Bezpieczeństwo danych

Kopia bezpieczeństwa (zapasowa)

Kopia bezpieczeństwa - dane, które mają służyć do odtworzenia oryginalnych danych w przypadku ich utraty lub uszkodzenia. Proces wykonywania kopii bezpieczeństwa, w odniesieniu do kopii długotrwałych, jest nazywany archiwizacją [1].

Największą wartością w naszym zestawie komputerowych są często zgromadzone na dyskach twardych dane, a nie sprzęt sam w sobie. Szczególnie jak na tych danych operuje jakaś instytucja czy firma. W tej sytuacji niezbędne staje się tworzenie zapasowych kopii plików na nośnikach zewnętrznych. Zwłaszcza jeśli użytkownik jest "zielony" to nośnik zewnętrzny jest wskazany (pendrive, dysk zewnętrzny, płyta CD lub DVD), gdyż w przypadku awarii komputera, poradzi sobie z przywróceniem plików.

Tworzenie kopii możemy zautomatyzować używając programów do tworzenia kopii zapasowych (ang. backup). W systemie operacyjnych Windows 7 należy wejść do panel sterowania => system i zabezpieczenia => Kopia zapasowa/przywracanie

Jak widzimy standardowo backup obejmuje pliki danych wszystkich użytkowników oraz partycje systemową. Oczywiście możemy dołączyć albo wyłączyć inne lokalizacje. Przy tworzeniu takiej kopii trzeba pamiętać,że nie zmieści się na płycie CD czy DVD. Można użyć np. dysku twardego.

W dużych firmach archiwizuje się pliki przez sieć lokalną albo Internet. W ten sposób zabezpieczamy się przed kradzieżą, pożarem czy powodzią.

Firewall - zapora sieciowa (ogniowa)

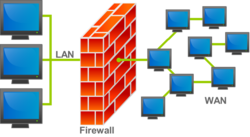

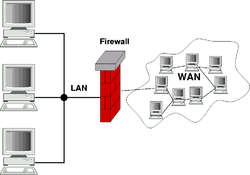

Zapora sieciowa (ang. firewall – ściana ogniowa) – jeden ze sposobów zabezpieczania sieci i systemów przed intruzami.

Termin ten może odnosić się zarówno do dedykowanego sprzętu komputerowego wraz ze specjalnym oprogramowaniem, jak i do samego oprogramowania blokującego niepowołany dostęp do komputera, na którego straży stoi. Pełni rolę połączenia ochrony sprzętowej i programowej sieci wewnętrznej LAN przed dostępem z zewnątrz tzn. sieci publicznych, Internetu, chroni też przed nieuprawnionym wypływem danych z sieci lokalnej na zewnątrz. Często jest to komputer wyposażony w system operacyjny (np. Linux, BSD) z odpowiednim oprogramowaniem. Do jego podstawowych zadań należy filtrowanie połączeń wchodzących i wychodzących oraz tym samym odmawianie żądań dostępu uznanych za niebezpieczne.

Najczęściej używanymi technikami obrony są:

- Filtrowanie pakietów, czyli sprawdzanie pochodzenia pakietów i akceptowanie pożądanych (np. SPI).

- Stosowanie algorytmów identyfikacji użytkownika (hasła, cyfrowe certyfikaty).

- Zabezpieczanie programów obsługujących niektóre protokoły (np. FTP, TELNET).

Bardzo ważną funkcją zapory ogniowej jest monitorowanie ruchu sieciowego i zapisywanie najważniejszych zdarzeń do dziennika (logu). Umożliwia to administratorowi wczesne dokonywanie zmian konfiguracji. Poprawnie skonfigurowany firewall powinien odeprzeć wszelkie znane typy ataków. Na zaporze można zdefiniować strefę ograniczonego zaufania – podsieć, która izoluje od wewnętrznej sieci lokalne serwery udostępniające usługi na zewnątrz [2].

Sposoby ochrony przed kradzieżą danych

Zagrożenia:

- wirusy, konie trojańskie itp.

- atak z zewnątrz (haker, cracker, script kiddie)

- atak z wewnątrz (np. ze strony pracownika)

Ochrona:

wirusy, konie trojańskie itp.

Aby zabezpieczyć się czytaj to ECDL_moduł1-Wirusy_komputerowe

Atak z zewnątrz (haker, cracker, script kiddie)

- Należy stosować firewall.

- Odpowiednią politykę haseł. Zobacz ECDL_moduł1-Tożsamość_Autoryzacja

- Odpowiednio konfiguruj listy ACL (kontroli dostępu)

- Szyfruj dane.

- Stosuj SSL przy połączeniach w Internecie.

Atak z wewnątrz (np. ze strony pracownika)

- Odpowiednią politykę haseł. Zobacz ECDL_moduł1-Tożsamość_Autoryzacja

- Odpowiednio konfiguruj listy ACL (kontroli dostępu)

- Szyfruj dane.